No anunciaría todos los sitios net que visita a una habitación llena de gente, entonces, ¿por qué deja que su proveedor de servicios de Web (ISP) y otros terceros escuchen en todos sus pasos digitales?

Instalamos pantallas de privacidad en nuestros monitores y utilizamos aplicaciones de mensajería cifradas, todo mientras usamos una herramienta que expone nuestra actividad de Web a cualquier persona posicionada para escuchar. Esta herramienta es el sistema de nombres de dominio (DNS), la columna vertebral de Web. Este artículo no solo cubre cómo el protocolo DNS puede comprometer su privacidad en línea, sino también cómo abordar este problema y mantener la privacidad en nuestro mundo digital.

¿Qué es DNS?

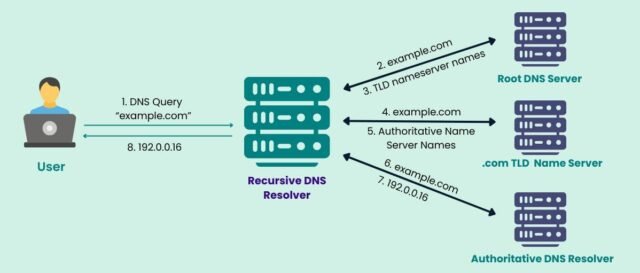

En esencia, el DNS es la agenda telefónica de Web. Cada dispositivo conectado a Web se comunica utilizando direcciones llamadas IPS. Memorizar estas cadenas de números, como 2603: 1020: 201: 10 :: 10f, o incluso 13.107.246.64, no es práctico para los humanos, no solo porque es difícil, sino también porque estas direcciones pueden cambiar con el tiempo. DNS resuelve este problema traduciendo los nombres de dominio legibles por humanos, como Microsoft.com, a sus direcciones IP legibles por máquina correspondientes, y viceversa. Este proceso de traducción se llama resolución DNS, y le permite a su navegador cargar la página net deseada cuando ingresa una URL en lugar de una dirección IP. Este proceso facilita la usabilidad de la Web moderna. Sin embargo, su diseño elementary contiene un defecto crítico.

Los problemas

DNS se desarrolló en 1983 para un Web más pequeño y confiable para transmitir sus consultas y respuestas en textos sin formatoy desde entonces su diseño central no ha evolucionado para enfrentar los desafíos del mundo precise, donde los datos son moneda y vigilancia es un modelo de negocio. Esta falta de cifrado significa que cualquier persona entre el dispositivo del usuario y un resolución recursivo puede leer el contenido de estas solicitudes DNS con un esfuerzo mínimo.

Ningún tercero está mejor posicionado para explotar la naturaleza de texto sin formato de DNS que su ISP. Dado que el ISP funciona como el Resolvente recursivo predeterminado Para casi todos sus clientes, se encuentra en un punto de management crítico a través del cual fluye la gran mayoría de la actividad net de un usuario. Al registrar estas solicitudes DNS no cifradas, su ISP puede compilar un archivo profundamente private en cada uno de sus clientes. Este registro puede incluir:

- Una completa historia de Cada sitio net visitado.

- Exactamente tiempo de cada visita.

- El tipo de dispositivo Se utiliza para acceder a Web.

- Información sobre Patrones de uso de la aplicación.

Esta recopilación de datos no es un subproducto pasivo de proporcionar un servicio de Web, es una estrategia comercial deliberada y altamente rentable. Los datos de navegación que recopilan son una mina de oro para anunciantes, empresas de advertising and marketing y corredores de datos.

En 2021, un informe de la Comisión Federal de Comercio reveló que los ISP recopilan y comparten datos que pueden usarse para inferir a los usuarios ” carrera, etnia, orientación sexual, afiliaciones políticasy creencias religiosas. Luego, estos datos se venden a lo que la FTC denominó “intermediarios dudosos”, que los usan para publicidad hiper-objetivo y otros fines que pueden no ser en el mejor interés del usuario. Incluso cuando los ISP afirman que sus políticas de privacidad no “venden” datos, la FTC descubrió que a menudo los comparten con las empresas matrices, o simplemente ocultan divulgaciones sobre las prácticas de monetización en la letra pequeña authorized, lo que hace una ilusión de elección del consumidor.

Web censura es otro problema importante. Al bloquear ciertos recursos en el nivel de consulta DNS, los proveedores pueden restringir el acceso a ciertos tipos de recursos en una región específica. Esta práctica es común en países con dictaduras, pero también puede ocurrir en otros lugares. Esta realidad convierte la privacidad del DNS de una preocupación técnica de nicho a un requisito elementary para resistir la vigilancia comercializada.

Si el riesgo de privacidad de un ISP confiable es pasivo, la amenaza de redes Wi-Fi públicas no confiables está activa. La falta de cifrado DNS se amplifica en cafés, aeropuertos, hoteles y bibliotecas. En una purple pública, no es solo el operador de purple el que puede ver su tráfico, sino que potencialmente cualquier otro usuario conectado a él.

Esto abre la puerta a una variedad de ataques maliciosos. Por ejemplo, los paquetes olfates. Debido a que las consultas DNS están en texto sin formato, el atacante puede capturar fácilmente todos los paquetes de datos que fluyen sobre la purple Wi-Fi y crear una lista de cada sitio que un usuario intenta visitar. O una forma más activa de espía, llamada Man-in-the-Center, donde un atacante coloca su dispositivo entre el dispositivo de la víctima y el enrutador Wi-Fi. Esto les permite no solo interceptar sino también alterar el tráfico en tiempo actual, para engañarlo para que use una IP maliciosa en lugar de una legítima.

Si bien la vigilancia de un ISP es generalmente para fines comerciales o gubernamentales, un ataque a Wi-Fi público a menudo es dirigido y oportunista, con consecuencias más inmediatas. Un atacante que ve una consulta DNS para un sitio net bancario puede usar esa información para lanzar inmediatamente un ataque de phishing o intentar secuestrar la sesión. Proteger el DNS es, por lo tanto, crítico para ambos privacidad a largo plazo contra la vigilancia sistémica y seguridad inmediata contra ataques dirigidos. Hay varias soluciones, cada una con sus ventajas y desventajas, así que echemos un vistazo más de cerca.

Soluciones disponibles

El primer y más antiguo método es Cambiar manualmente la configuración de DNS en una computadora o enrutador de inicio. En lugar de usar los servidores DNS predeterminados proporcionados por el ISP, los usuarios pueden apuntar sus dispositivos a un proveedor público de DNS como Google o CloudFlare. Este enfoque es útil ya que redirige todo el tráfico DNS al proveedor especificado, incluidas ambas consultas DNS del navegador, que normalmente constituye la mayor parte de este tráfico, así como las consultas DNS de programas separados que se ejecutan en el dispositivo.

Sin embargo, este enfoque sufre de un defecto grave – centralización. Al dirigir todo el tráfico de purple a través de un solo proveedor de terceros, el usuario entrega su historial de navegación no certificado a una sola corporación. Si bien esto elimina el ISP de la ecuación, no resuelve el problema de una sola organización que contiene toda la información sobre la actividad en línea de un usuario. Además, este enfoque no protege al usuario de la espía, ya que las consultas DNS todavía se transmiten en texto claro.

El segundo método, más avanzado, es usar un protocolo llamado DNS sobre httpso Doh. Este protocolo encripta las consultas DNS y las envuelve en el tráfico HTTPS estándar. Este método tiene dos efectos inmediatos: Cifra la consultahaciéndolo ilegible para Eavesdroppers, y como un bono, Enmascara el tráfico DNShaciéndolo indistinguible del tráfico net regular al ISP o el administrador de la purple.

En los últimos años, un esfuerzo bien intencionado para mejorar la privacidad del usuario ha llevado a la integración de DOH directamente a los navegadores net. Ahora es posible configurar el uso de DOH en navegadores populares como Mozilla Firefox, Google Chrome y Courageous. Si bien esto parece una ganancia de privacidad significativa, el DOH en el navegador tiene una serie de inconvenientes.

La primera desventaja, como se menciona en el caso de la configuración de DNS handbook, es la centralización del tráfico. La configuración de DOH en navegadores modernos solo le permite seleccionar un proveedor de DOH, generalmente de una pequeña lista de grandes compañías de tecnología, como Cloudflare o Google, que actúan como proveedores de DOH. En la práctica, el usuario simplemente intercambia un observador (su ISP) por otro.

Y la segunda desventaja del DOH en el navegador es que solo el tráfico que se origina en el navegador estará protegido por el protocolo DOH. Esto significa que cualquier otro tráfico DNS, como otras aplicaciones que se ejecutan en el dispositivo, no se encriptará y aún se enviará al ISP predeterminado en texto sin formato.

Un enfoque verdaderamente seguro debe abordar los problemas de cifrado y centralización. No solo debe proteger las consultas DNS de la espía, sino también evitar que una sola organización recolecte todo el historial de navegación de un usuario. He encontrado un enfoque tan versátil en una solución de código abierto llamada SDNS-ProxyServer.

DNS Proxy es un software program que se ejecuta en {hardware} Controlasya sea un dispositivo pequeño como una Raspberry Pi en su purple doméstica o solo en su computadora private. Tal servidor proxy actúa como intermediario para todo el tráfico de DNS, sentado entre todos los dispositivos en su purple (computadoras, teléfonos, televisores inteligentes) e Web, y resolviendo segura todas las consultas DNS de acuerdo con un conjunto de reglas que outline.

SDNS resuelve el problema de Cifrado de tráfico Al usar el protocolo DOH mencionado anteriormente. Como beneficio adicional, hace que el tráfico de DNS parezca un tráfico net cifrado regular, por lo que es difícil para cualquiera que monitoree su purple reconozca el tráfico DOH. Este camuflaje hace de SDNS una herramienta poderosa para la privacidad y el bypass de censura.

Otra ventaja de los servidores proxy DNS autohospedados sobre soluciones como el DOH en el navegador y la configuración handbook del proveedor DNS es su capacidad para combatir la centralización. La configuración de SDNS permite al usuario crear una lista de proveedores de DOH de confianza que se usen al azar para cada solicitud DNS. Esto efectivamente Extiende la historia de la navegación En múltiples proveedores, y ningún proveedor solo recibirá un registro cronológico completo de sus actividades de Web.

Ultimate

La verdadera soberanía digital en la period moderna requiere no solo una solución easy, sino un cambio elementary en el pensamiento. Requiere una transición de ser un consumidor pasivo de servicios dictados por grandes corporaciones a ser un administrador activo de su propia infraestructura digital crítica. Este es el principio incorporado por un proxy DNS que mejora la privacidad.

Una herramienta como un proxy DNS autohospedado no es solo un software program, es una aplicación práctica de este cambio de pensamiento, lo que brinda management sobre la privacidad y la seguridad al usuario. Para las personas preocupadas por la erosión invisible de la privacidad digital, este movimiento ya no es una cuestión de preferencia, es un acto necesario y capacitante de reclamar su propia huella digital.

Y muchas gracias a Iona Watt por su ayuda para editar este artículo.