No debería sorprender que la comunidad de hackers haya adoptado el proyecto Meshtastic. Tiene un poco de todo lo que apreciamos: software program de código abierto de alta calidad, documentación fantástica, un espíritu de {hardware} de su propio {hardware} y solo una pizca de contracultura. Una pink de comunicaciones fuera de la pink improvisada desde partes baratas, algunas de las cuales están estratégicamente ocultas dentro de la expansión urbana por operadores deshonestos, ciertamente sonidos Como el tipo de cosas que leí al respecto en una novela de William Gibson.

El {hardware} de calidad que ofrece una experiencia llave en mano será basic para elevar el Meshtastic del pasatiempo de un aficionado a algo que realmente podría presentarse para aplicaciones como la búsqueda y el rescate. Además, seamos honestos, incluso aquellos de nosotros que nos gusta organizar nuestros propios dispositivos podemos apreciar una pieza de {hardware} más orientada al consumidor de vez en cuando. Especialmente si ese {hardware} es de código abierto y está diseñado para capacitar al usuario en lugar de detenerlo.

Ingrese el Targinero de explotador.rs. Como su nombre lo indica, todavía es un dispositivo destinado a los piratas informáticos, una pieza de {hardware} diseñada para los pasillos de Def Con en lugar de caminar a través del desierto. Pero también es un paso importante hacia una nueva generación de {hardware} de Meshtastic que cumple con el alto nivel de calidad establecido por el software program en sí.

Todo en uno, uno para todos

Antes de sumergirse en el dispositivo en sí, sería útil tomarse un momento para explicar cómo los usuarios típicamente interactúan con Meshtastic y qué hace que Hacker Pager sea diferente.

En términos generales, hay dos tipos de dispositivos de maldad: nodos estacionarios colocados en los tejados y otros puntos de vista para proporcionar la infraestructura y los nodos móviles que una persona llevaría consigo que permite el acceso a la pink. Esto no es estrictamente Practo como cada dispositivo móvil también puede transmitir mensajes y contribuir a la pink de malla common, pero a los efectos de esta discusión, esa no es realmente una distinción importante.

Los nodos móviles son esencialmente módems de radio que se conectan a su teléfono inteligente. Es posible que tenga una atada a su mochila o montada en el techo de su automóvil. Una aplicación en su teléfono le permite usar la radio para aprovechar la pink Meshtastic, y proporciona (entre otras características) una interfaz comparable a SMS para enviar y recibir mensajes. Esto puede ser un poco desgarbado si está conectado físicamente al nodo móvil, pero Bluetooth también es una opción.

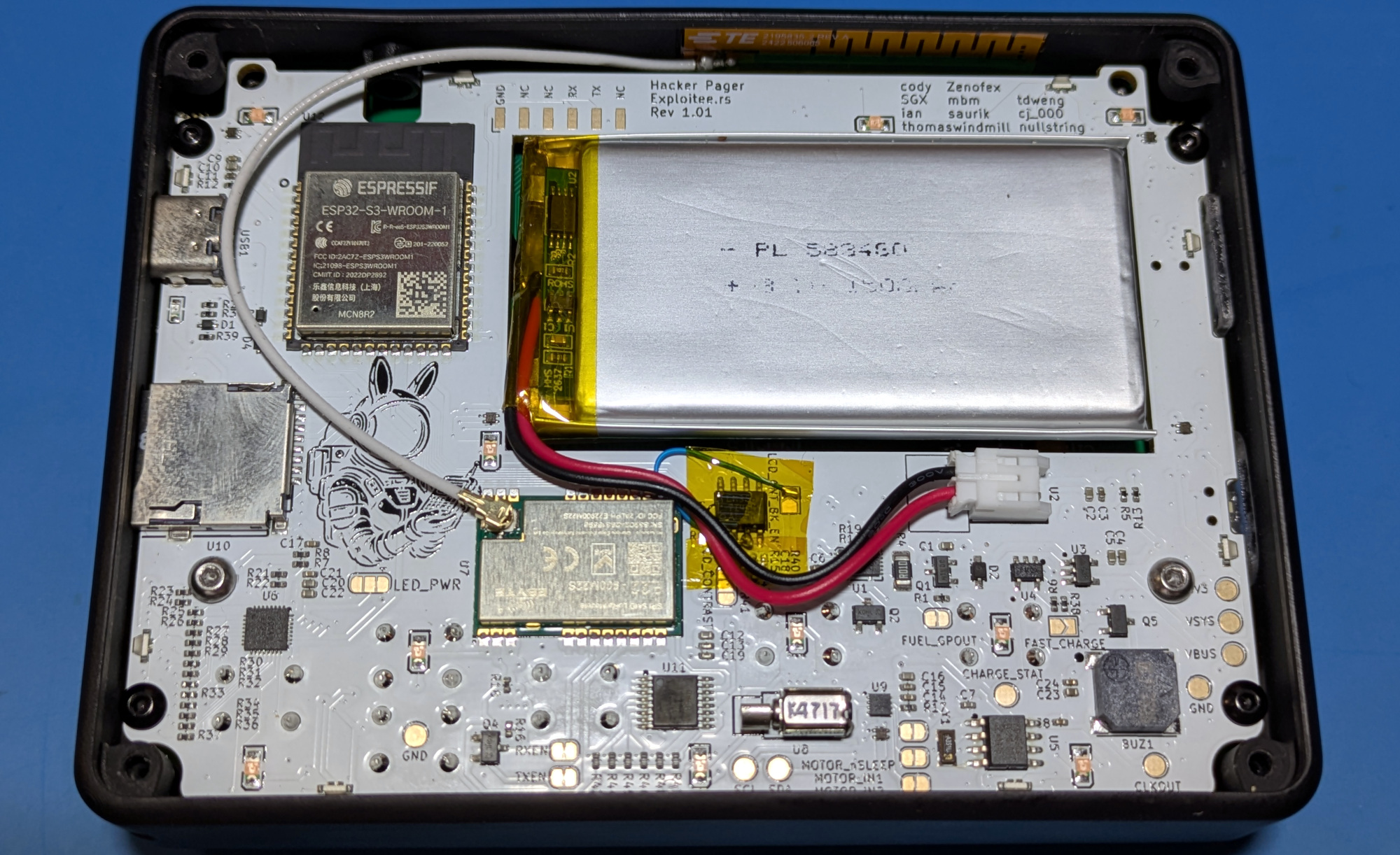

Ahora, lo que hace que Hacker Pager sea diferente es que no solo funciona como dispositivo de puerta de enlace para proporcionar acceso a la pink Meshtastic a un teléfono inteligente atado, sino que también puede usarse como un comunicador independiente. Este enfoque es realmente el mejor de ambos mundos, ya que obtienes toda la funcionalidad de la aplicación para teléfonos inteligentes, al tiempo que te brinda la libertad de restar el teléfono de la ecuación por completo.

Hacker Pager no es el primer dispositivo Meshtastic en proporcionar esta capacidad, pero al momento de escribir este escrito, sigue siendo una de las pocas opciones que la ofrecen. Sin embargo, es el primero en llegar en el issue de forma de buscapersonas clásico, que trae consigo un cierto atractivo nostálgico. El diseño y la interfaz únicos del hacker buscapersonas hace Sin embargo, viene a un costo; Al menos por ahora, no puede ejecutar el firmware de Meshtastic de la línea principal y tiene su propia horquilla independiente. Pero volveremos a eso en un minuto.

Construido por hackers, para hackers

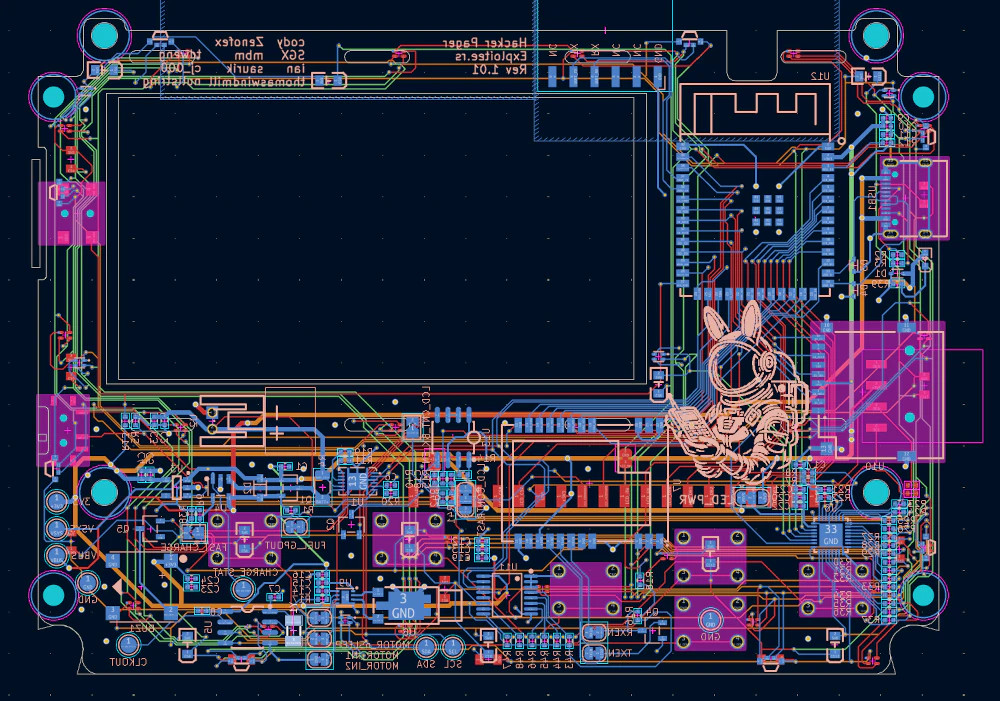

Mencioné anteriormente que Hacker Pager no está diseñado para un entorno resistente, pero eso tampoco significa que sea un WIMP. Está construido como un ladrillo, lo que quiero decir de la manera más positiva posible. Pero más que eso, ha construido cómo un hacker lo construiría. Los paneles acrílicos cortados con láser, el cuerpo y los botones impresos en 3D, aún puede ver cómo cada componente podría ser producido por un jugador doméstico bien equipado si lo necesitan o quieran.

Eso es algo que a menudo vemos que los proyectos de {hardware} de código abierto se pasa por alto inadvertidamente, y estoy feliz de ver que parece haber seguido siendo un principio rector para el buscador de hackers. Tampoco es una hazaña media: siempre lanzamos los archivos de diseño para nuestra insignia anual de Supercon, pero eso no quiere decir que siempre han sido fáciles de recrear para el hacker que no pudo llegar a Pasadena. No es que alguna vez diseñemos intencionalmente la insignia para ser difícil de replicar, solo puede alejarse de usted a veces.

Si bien ir con una huella más grande para algunos de los componentes habría hecho que el reelaborador de bricolaje sea un poco más fácil, no hay nada en el buscador de hackers que le impediría construir uno usted mismo o usarlo como base para otro diseño. Eso incluye la licencia, ya que el lado del {hardware} del proyecto está disponible bajo la Licencia de {hardware} Open de CERN versión 2.

Pude ver fácilmente al hacker buscapersonas convirtiéndose en otro bipy, un proyecto OSHW que resuena tan fuertemente con la comunidad que inspira toda una línea de clones.

Una nueva forma de malla

El firmware del hacker buscapersonas se bifurca del proyecto Meshtastic en aguas arriba y, como tal, el dispositivo es totalmente suitable con toda la infraestructura que ya está disponible. Del mismo modo, cuando se usa junto con la aplicación oficial de teléfonos inteligentes Meshtastic, tendrá todas las características y funciones a las que está acostumbrado. Pero cuando usas el hacker buscapersonas por sí solo, es diferente a cualquier otro dispositivo de malta.

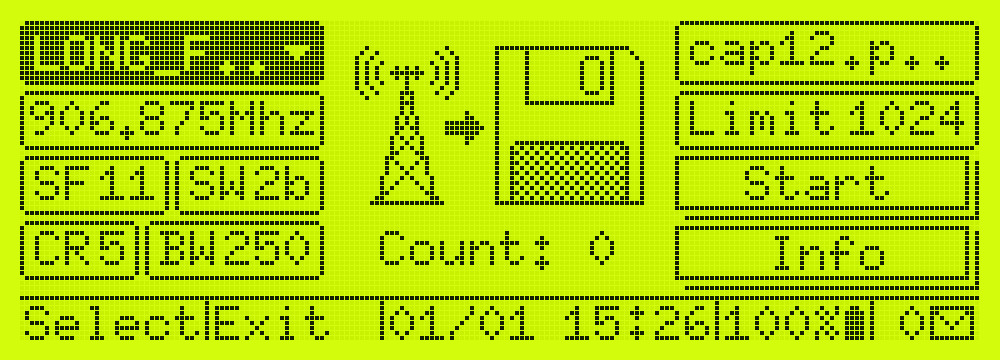

Eso se debe en gran medida al hecho de que el {hardware} de inspiración retro del buscador de hackers exige un tipo diferente de interfaz de usuario que cualquiera de los dispositivos Meshtastic existentes. El sistema de menú hace un excelente uso del vibrante LCD monocromático de 192 × 64 píxeles, y golpear mensajes con el teclado en pantalla y los botones direccionales es muy fácil. Los usuarios de las generaciones más jóvenes pueden necesitar algo de tiempo para adaptarse, pero para los de cierta edad, se siente como en casa.

Una de mis características favoritas ni siquiera entra en acción hasta que has dejado un poco el buscapersonas. Una vez que el dispositivo ha presionado el tiempo de espera inactivo definido por el usuario, la luz de fondo de la pantalla se apaga y la pantalla se desplaza a una pantalla ambiental que también muestra información de estado crítico, como el nivel de la batería, el número de nodos en el área y un nuevo indicador de mensajes.

También tiene las características que esperarías de un buscapersonas modernizado. Puede ser notificado de mensajes entrantes por la alerta o vibración audible clásica, naturalmente. Pero también hay 36 LED RGB direccionables y una docena de LED UV que están más que felices de hacer un espectáculo de luces cada vez que algo golpea su bandeja de entrada.

Más que charla inactiva

Honestamente, si todo lo que acabo de cubrir period todo lo que el buscapersonas de hackers podría hacer, aún me habría impresionado. Pero el equipo de Exploitee.RS llevó las cosas un paso más allá al agregar varias herramientas que deberían ser útiles para cualquier persona que esté en piratear en malvados u otros sabores de Lora.

El modo de captura de paquetes (y el complemento de Wireshark coincidente) le permite explorar los protocolos de comunicación reales en el trabajo, y el analizador de espectro visualizará cualquier cosa que transmita entre 850 y 950 MHz y exportará opcionalmente los resultados. Si bien no hay una palabra oficial sobre herramientas adicionales, no es difícil imaginar cómo Exploitee.Rs o la comunidad podrían ampliar estas capacidades en el futuro con nuevas funciones como un WiFi o un escáner Bluetooth.

Unirse a la revolución del buscapersonas

Si desea su propio buscador de hackers, le costará $ 200 para el modelo verde/negro estándar que se muestra aquí, o $ 250 para los colores de edición especial (rosa/negro, naranja/negro). Desafortunadamente, son Actualmente agotado.

Hicimos todo lo posible para cronometrar el lanzamiento de este artículo para coincidir con la disponibilidad del targador de hackers, pero la gente ha estado mordiendo el poquito para elegir uno desde que se revelaron por primera vez el año pasado, y la demanda fue simplemente demasiado grande. Lo lamento.

Pero no te preocupes, no te has perdido la oportunidad. Se nos cube que las unidades estarán disponibles en Def Con 33 la próxima semana si está haciendo el viaje a Las Vegas, y si no, puede presentar su correo electrónico para ser notificado cuando el próximo lote de hackers de hackers esté listo para funcionar.

Mientras tanto, puede leer sobre la promesa del proyecto Meshtastic y tal vez incluso configurar su primer nodo.