“¿Qué sucede si sus servidores o computadoras portátiles o discos son robados? ¿Se pueden acceder a los datos?

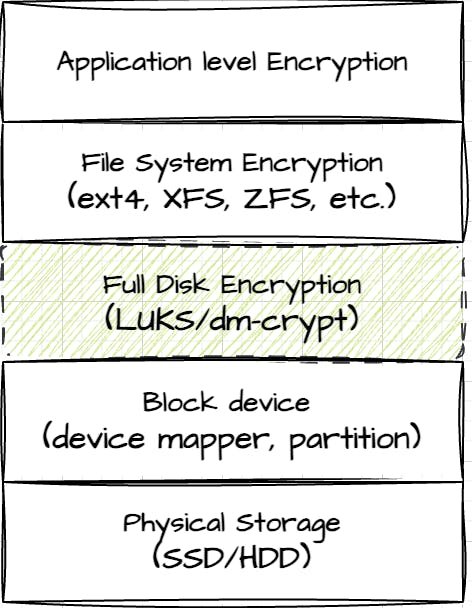

En el panorama de amenazas de hoy, los datos de cifrado no son opcionales; Más bien, es basic. Si bien diferentes casos de uso y aplicaciones requieren varios niveles de cifrado, el cifrado a nivel de disco, también conocido como FDE – cifrado de disco completo, se ha convertido en el estándar de facto para asegurar datos en reposo. Suponga que ejecuta sistemas Linux o cualquier carga de trabajo de Huge Information. En ese caso, probablemente haya oído hablar de Luks (configuración de teclas de Linux Unified), DM-Crypt (cifrado de mapeador de dispositivos), o incluso NBDE (cifrado de disco de pink). Desglosemos cuáles son, por qué importan y cuándo debes usarlos.

¿Cuáles son los diferentes tipos de cifrado?

Cifrado de datos a nivel de aplicación

- Es la forma segura más preferida de cifrar datos confidenciales utilizando claves de cifrado antes de almacenar datos en disco o bases de datos.

- Las claves de cifrado se gestionan de forma segura en un sistema separado, como un sistema de administración de claves (KMS), para aislar el almacenamiento clave de los datos cifrados.

- Este enfoque ayuda a proteger los datos incluso si un atacante gana acceso en el sistema del sistema, el sistema de archivos o el nivel de administrador de la base de datos, ya que los datos permanecen encriptados sin las claves.

- Lógica adicional en la capa de aplicación para manejar el cifrado o el descifrado.

- Adecuado para proteger datos confidenciales para satisfacer diferentes requisitos de cumplimiento de la industria.

- PII (información de identidad private) – Nombre, apellido, direcciones, números de teléfono, direcciones de correo electrónico, SSN, and many others.

- PCI -DSS (industria de tarjetas de pago – estándares de seguridad de datos) – Números de tarjeta de crédito, códigos CVV, fechas de vencimiento, and many others.

- PHI (información de salud protegida) – Registros médicos, diagnósticos, información del tratamiento, resultados de laboratorio, detalles del seguro y otra información de salud del paciente cubierta por HIPAA

- Otros datos confidenciales o regulados: Secretos comerciales, propiedad intelectual, registros financieros, documentos legales o cualquier datos que, si se exponen, podrían resultar en violaciones de cumplimiento o daños a la reputación.

Cifrado de base de datos

- Cifra de datos en paz dentro del sistema de base de datos (por ejemplo, Cifrado de datos transparentes (TDE))

- Generalmente cifra todo el archivo de base de datos, tabla, columna o espacio de tabla, automáticamente, Sin el cifrado de manejo de la aplicación directamente

- Las claves son administradas por el motor de la base de datos o un KMS integrado.

- Protege contra amenazas como discos robados o acceso a archivos no autorizadopero no contra usuarios privilegiados (por ejemplo, DBA) que pueden consultar datos descifrados si tienen acceso.

Cifrado de nivel del sistema de archivos

- Adecuado para archivos/carpetas/volúmenes cifrado.

- La gestión de claves podría realizarse a nivel del sistema operativo, TPM/HSM, KMS

- Protege contra el robo/pérdida física

- Lo mejor para la seguridad del dispositivo de punto ultimate/almacenamiento

Cifrado de disco completo (FDE)

- Cifra los datos en reposo a nivel de disco o al nivel de mapeador de dispositivo y ofrece

- Protección contra amenazas internas – Si un atacante gana acceso directo al disco, los datos permanecen ilegibles. Hay muchos casos, incluidas las industrias financieras, que han sido afectados por este tipo de actos

- Esencial para los sistemas de massive knowledge – Almacene datos y grupos no estructurados que no pueden operar con cargas útiles cifradas en la capa de aplicación aún se benefician del cifrado en reposo.

- Rendimiento y costo eficiencia – A menudo más rápido que el cifrado de nivel de aplicación distribuido complejo en ciertos escenarios.

- FDE es No es adecuado o reemplazar cifrado de nivel de aplicación; Más bien, complementa o aumenta la postura de seguridad de datos en el descanso.

En las siguientes secciones, discutiremos el cifrado de disco completo con Luks (configuración de clave unificada de Linux) y fortalecerlo usando NBDE (cifrado de disco basado en pink).

Configuración de teclas unificadas de Linux (Luks)

- Estándar de facto para cifrado de disco completo (FDE), que utiliza el sistema de núcleo mapeador de dispositivos existente (también conocido como DM-Crypt)

- La clave de cifrado de disco se puede encriptar utilizando un texto/biblioteca aleatoria

- El materials de cifrado clave está en un archivo (también conocido como archivo de tecla) protegido por permisos de nivel del sistema operativo

- KeyFile se mantendrá en un disco diferente del disco protegido de LUKS

- Se pueden configurar hasta 8 cuentas de nivel del sistema operativo para acceder al mismo disco con 8 ranuras en LUKS. Mientras que Luks2 ofrece 32 ranuras

- Luks a menudo se considera como el cifrado de disco completo estándar, ya que los fabricantes de chips están siguiendo AES-NI (instrucciones AES nuevas) en nativo. Entonces menos impacto en la CPU

- El cifrado predeterminado es AES-CBC-SESIV: SHA256 o AES-XTS-Plain64 dependiendo de la instalación del sistema operativo

- El tamaño de clave predeterminado para LUKS es de 256 bits y 512 bits con instalador de Anaconda (modo XTS)

Fig: Luks – cifrado de disco completo

Configuración de Luks

La siguiente documentación muestra orientación paso a paso para configurar LUKS en Redhat Linux Techniques.

¿Para qué no es adecuado los luks?

- Trate a LUKS siempre como un mecanismo de cifrado complementario a nivel de disco junto con el cifrado de nivel de aplicación. Pero no es un reemplazo para el cifrado a nivel de aplicación/base de datos o del sistema de archivos.

- Luks es una capa de conveniencia adicional que almacena toda la información de configuración necesaria para DM-Crypt en el disco en sí y resume la partición y la gestión de claves en un intento de mejorar la facilidad de uso y la seguridad criptográfica.

- El modo DM-Crypt easy, siendo la funcionalidad del núcleo anterior, no emplea la capa de conveniencia. Es más difícil aplicar la misma fuerza criptográfica con ella. Veamos las diferencias entre Luks y DM-Crypt

Diferencias entre Luks y DM-Crypt

| Luks | dm-crypt | |

| Licencia GPL | Sí | Sí |

| Cambiar la contraseña sin volver a encriptar | Sí | No |

| Defensa contra la frase de baja entropía (contra ataques del diccionario) Salting y hashing | Sí | No |

| Múltiples claves de descifrado para los mismos datos cifrados | Sí | No |

| Mecanismo de recuperación de llaves | Sí | No |

| Configuración de cifrado de almacenamiento | Sí | No |

Asegure archivos de clave

- Integración TPM 2.0 (módulo de plataforma de confianza)

- Integrarse con el almacenamiento de llave personalizado

- Diferentes discos/puntos de montaje o el disco principal. Y, por supuesto, esto no se puede eliminar fácilmente.

- HSM (módulo de seguridad de {hardware})

- NBDE (cifrado de disco de pink). Que es la forma preferida, segura y automatizada para los sistemas de producción. NBDE está disponible en RHEL 7.4 en adelante.

Cifrado de disco de pink (NBDE):

NBDE ofrece criptografía asimétrica, permite que una máquina con un disco encriptado arrance, sin el cifrado del disco, donde la clave debe ingresarse en el momento del arranque. Pero solo cuando la máquina está en la pink correcta, y sin almacenar la clave de cifrado en texto plano, o almacenarla fuera de la máquina, o transmitir datos a través de la pink de tal manera que un ladrón podría usarla.

Luks + nbde Ofrece más seguridad con una forma automática/más fácil de administrar el cifrado/descifrado de disco en el arranque a alto nivel, NBDE tiene los siguientes conceptos.

- PENDIENTE – Marco conectable para el descifrado automatizado. En NBDE, Clevis proporciona desbloqueo automatizado de volúmenes de Luks

- Alfiler – es un complemento en el marco CLEVIS. Implementa interacciones con Tang Server

- ESPIGA – Servicio seguro de recuperación de datos basado en la pink segura. Tang no es un servidor de depósito en garantía, nada guardado en el servidor

Fig: cifrado de disco de pink (NBDE)

Puntos clave

Modelo de seguridad: El sistema aprovecha la criptografía asimétrica para que el descifrado del disco solo sea posible cuando la máquina está conectada a la pink correcta (donde se puede acceder al servidor Tang), sin necesidad de almacenar claves de descifrado localmente o transmitirlas de manera insegura.

Automatización: NBDE permite el desbloqueo automatizado de volúmenes encriptados en el arranque, reduciendo la intervención handbook y mejorando la seguridad para los datos en el relaxation en entornos de servidores desatendidos.

Modularidad: Clevis está diseñado como un marco versatile, que permite otros alfileres (no solo Tang) para diferentes escenarios de desbloqueo o integraciones de {hardware}.

Apatridia: El servidor Tang no conserva ningún secreto o claves de custodia, protegiendo contra el compromiso del servidor central.

Flujo de trabajo en capas

- El cliente (Clevis) inicia desbloquear durante el arranque.

- Clevis usa el pin Tang para comunicarse con el servidor Tang y realizar un intercambio de claves seguro.

- Operaciones criptográficas (Jose) Administre el materials clave de la clave efímera.

- Luksmeta almacena la lógica de enlace y desbloqueo.

- Tras un intercambio exitoso, Clevis descifra la clave maestra y desbloquea el volumen cifrado de Luks.

NBDE – Ventajas

- No es necesario ingresar frases de pasar en el sistema de arranque/reiniciar manualmente (si la raíz también está encriptada)

- No hay necesidad de mantener frases de aprobación en KeyFiles

- No compartir claves públicas o privadas entre el servidor Tang y el marco de Clevis

- Llamadas remotas automatizadas al servidor Tang (actúa como un servidor clave de descifrado)

- Utiliza claves asimétricas (algoritmo de intercambio MR)

- Opción escalable con implementaciones de servidor en crecimiento.

Conclusión:

Si su organización maneja datos confidenciales u opera en industrias reguladas, FDE con luks + nbde Ofrece una solución potente, automatizada y segura para la protección de datos en el momento.